La frecuencia de ciber-ataques apalancados en los puertos ocultos UDP han hecho este un tópico crítico para cualquier organización

El ascenso de la Web 2.0, con su explosión de aplicaciones, ha forzado a los fabricantes de seguridad de TI tomen un nuevo acercamiento a la seguridad del Internet y la prevención de fuga de datos.

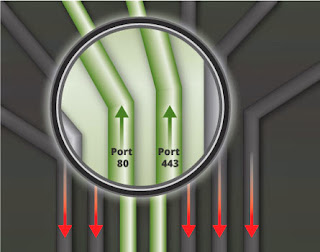

Los esfuerzos iniciales han sido enfocados al monitoreo y seguridad de canales de datos TCP estándares, el 80 y 443, para atrapar el malware escondido en archivos tal como descargas de PDFs y Javascript.

En ese entonces, la protección de amenazas consistía en la heurística y el escaneo basado en firmas, y la carrera armamentista consistía en crear la base de datos de firmas más extensa y precisa, como demostración de una seguridad efectiva.

Canales UDP Ocultos

Canales UDP Ocultos

Mientras que la heurística y la detección basada en firmas todavía son importantes, la embestida de aplicaciones que acompañan el fenómeno de la Web 2.0 ha traído nuevos riesgos, y los fabricantes han arreglado sus sitios para que el control de aplicaciones sea una forma para detectar las amenazas avanzadas.

La llegada del video con flujo constante, voz sobre IP (VoIP) y otros servicios, aumentan el uso de canales UDP porque tienen la velocidad y simplicidad requeridas para transferir un flujo constante de datos para poder visualizar y conversar sin interrupciones.

Por ejemplo, Netflix, Hulu y el uso de VoIP utilizan los puertos UDP.

Los puertos UDP no cuentan con una función para restablecerlos, haciendo que las transferencias sean más difíciles de detener y los puertos UDP sean mucho más difíciles de asegurar.

Esto hace que el flujo de datos a través del UDP el conducto ideal para los ciber criminales que buscan explotar las debilidades de la red.

Con más de 65,000 puertos UDP en la red, existen muchas oportunidades para explotaciones, considerando en particular el fracaso de muchas soluciones de seguridad para monitorear estos puertos.

Esto es por lo que muchos expertos en seguridad comentan que no se trata de ver si su red va a ser infectada, sino de cuándo.

Rastreo de Anomalías para Prevenir la Fuga de Datos

¿Cómo pueden las organizaciones proteger mejor su información en la era del streaming de datos Web, con sus ataques persistentes avanzados (APTs) y ataques de día-cero?

Una forma para establecerse frente a la perdida de datos es el monitoreo de los datos que dejan su red escondidos vía los puertos UDP.

Habilidad para detectar anomalías en el tráfico y poner fin a transferencias de datos directo en el flujo, con tiempo para mitigar, debe ser un requerimiento para que la seguridad de red se mantenga por delante.

Aquí presentamos una serie de pasos importantes que puede tomar para asegurar que los puertos UDP ocultos no sean su talón de Aquiles:

- Asegúrese que su solución para la seguridad de la red realice un monitoreo de los 131,070 puertos TCP y UDP de su red

- Establezca una linea de base para todas las transferencias de datos de entrada y salida de su red

- Analice todo el tráfico con la linea de base para detectar las anomalías en la transferencia de datos

Para mayor información sobre la seguridad avanzada haga clic aquí

Para aprender más sobre como asegurar puertos de riesgo en la red

NetworkWorld: https://www.networkworld.com/article/3191513/securing-risky-network-ports.html

Incidente clasificado ZDU-APT-UDP-731: “Eco Persistente”

No llegó como ataque. No sonó ninguna alarma.

Solo un flujo anómalo en puertos UDP, disfrazado de servicio rutinario… pero con alma hostil.

Era SpectreLink, una APT con capacidades de evasión táctica, que construyó canales de comando y control invisibles, deslizándose entre nodos desprotegidos.

Neon Mind, en estado ofensivo, detectó el patrón. Sus lentes inteligentes destellaron cuando identificó secuencias de pulsos irregulares. ZORA, su dron asistente, se activó al instante, proyectando un escudo invisible mientras desplegaba su torreta de haz correctivo.

Desde su consola, Neon trazó el mapa del flujo encubierto. No era solo tráfico… era una red viva.

Mientras tanto, Eris Sentinel, ya en campo, cargó su lanza de plasma. Sus ojos verdes se encendieron, y sus circuitos iluminaron con intensidad. Con un grito contenido, cargó contra el nodo infectado.

El malware encarnado —SpectreLink— intentó replicarse. Eris lo partió en fragmentos con una ráfaga de código binario condensado.

La persistencia era su arma. La visibilidad, la nuestra.